정부가 올 상반기 사이버위기 대응 모의훈련 차 민간기업 313개사 13만3313명을 상대로 해킹 메일을 보냈더니 이중 30%가 넘는 임직원들이 메일을 클릭했다. 또 100명 중 11명은 악성코드 모의파일을 실행한 것으로 나타났다. 정부는 실제 해커들이 하는 것처럼 각 업종별로 필요한 정보인 것처럼 위장된 메일을 보냈다.

과학기술정보통신부는 30일 한국인터넷진흥원(KISA)과 민간기업을 대상으로 진행한 2022년 상반기 사이버위기대응 모의훈련 결과를 발표했다.

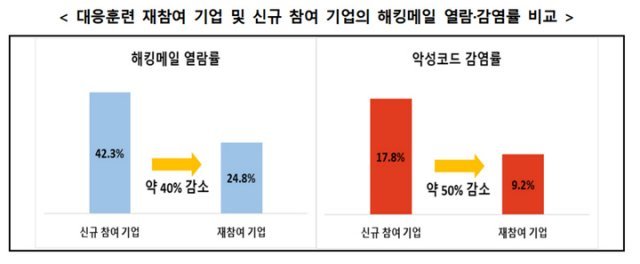

이번 해킹 메일 훈련은 효과를 높이기 위해 기업 맞춤형 시나리오가 도입됐다. 가령 유통 업체에는 견적을 문의하고, 방산 업체에는 월간 국방과 기술에 소개된 내용을 문의하는 방식으로 이뤄졌다. 그 결과 메일 열람률 30.2%, 감염률 11.8%를 각각 기록했다. 이는 지난해 하반기에 비해 다소 증가(2021년 하반기 열람률 16.7%·감염률 5.4%)한 수치다.

훈련 결과 41개 홈페이지에서 모두 117개 취약점이 발견되었고, 그 중 15개(36%) 홈페이지에서는 3가지 이상 중복 취약점이 발견됐다. 취약점으로 파일 업로드·실행, 취약한 계정 및 비밀번호, 소스코드 내 중요정보 노출, 불필요한 파일 및 페이지 존재, 인터넷 웹서버 주소(URL) 강제 접속 등이 확인됐다.

아울러 디도스(서비스 거부 공격·DDoS) 훈련도 실시됐다. 디도스 공격은 64개사 기업 홈페이지를 대상으로 진행됐다. 실제 디도스 공격을 수행해 이에 대한 기업별 탐지시간과 대응시간을 측정해 디도스 공격에 대한 대응능력을 점검했다. 그 결과 평균 디도스 공격 탐지시간은 11분, 대응시간은 22분으로 나타났다.

이번 모의훈련은 지난달 16일부터 3주 동안 참여 기업과 임직원을 대상으로 ▲해킹메일에 대한 대응 점검 ▲디도스 공격 및 복구 점검 ▲기업 누리집(홈페이지) 대상 모의침투 등으로 진행됐다. 모의훈련에는 전체 326개 기업에서 13만3313명이 참여해 지난해 하반기(235개사·9만3257명)보다 기업은 39%(91개사), 임직원은 43%(4만56명) 증가했다.

과기정통부와 KISA는 기업이 모의훈련 일정에 상관없이 상시 해킹메일 모의훈련 플랫폼을 운영한다. 기업은 해킹메일 모의훈련 플랫폼에서 직접 제작한 해킹메일을 발송해 메일 열람 및 감염 여부 결과를 확인·분석하는 과정을 진행한다. 종료 후에는 훈련결과와 최신 해킹메일 동향 자료도 함께 제공할 예정이다.

상시 해킹메일 모의훈련에 참여를 원하는 기업은 KISA 보호나라 홈페이지를 통해 신청이 가능하다.

김정삼 과기정통부 정보보호네트워크정책관은 “최근 기업의 특화된 기술정보를 훔치기 위한 해킹메일, 취약한 시스템 환경을 노린 사이버공격이 더욱 정교해지고 있는 만큼, 상시 모의훈련 플랫폼을 적극 이용해 사이버위협 대응 능력을 향상할 수 있길 바란다”고 말했다.

[서울=뉴시스]

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

![망해가던 대기업이 부활하려면?히타치의 모범 답안[딥다이브]](https://dimg.donga.com/a/464/260/95/1/wps/NEWS/FEED/Donga_Home_News/130691076.1.thumb.jpg)

댓글 0