보안 전문기업 이스트시큐리티는 미국 내 북한문제전문가포럼인 ‘전미북한위원회’(NCNK)의 인터뷰 문서를 사칭한 악성파일이 국내에서 발견돼 각별한 주의가 필요하다고 29일 밝혔다.

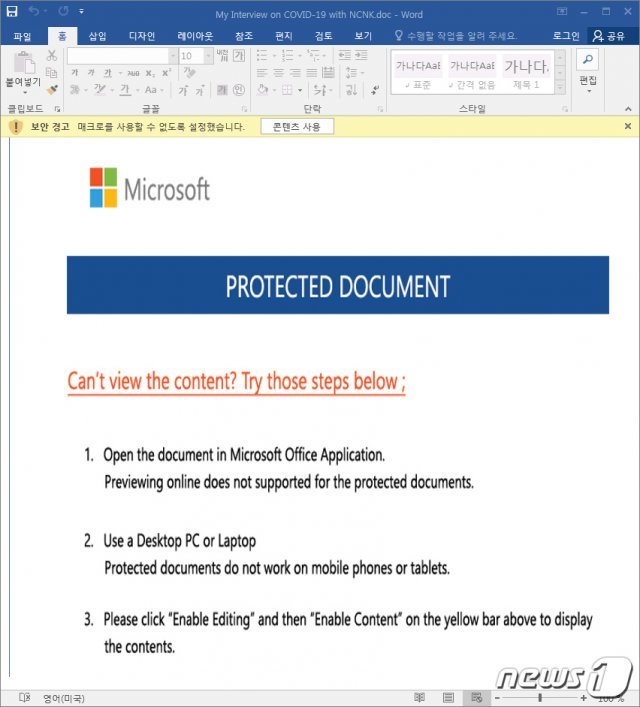

발견된 악성파일은 MS워드의 ‘DOC문서’ 형식이며, 파일명은 ‘코로나19에 대한 NCNK와의 인터뷰’(My Interview on COVID-19 with NCNK.doc)이다.

이스트시큐리티 시큐리티대응센터(ESRC) 측은 이번 공격 기법이 북한과 연계된 것으로 알려진 ‘김수키’조직이 이용한 지능형지속위협(APT) 공격과 같다고 분석했다.

이번 공격에 이용된 악성 문서에는 북한 내 코로나19 바이러스 확산 상황과 국제비정부기구(NGO) 단체의 지원여부 등이 담겨있다. 이는 전미북한위원회 공식 홈페이지에 등록된 내용을 무단 도용한 것으로 보인다.

이메일 수신자가 이러한 내용에 현혹돼 악성 파일을 열어보게 되면 마치 보호된 MS 워드 영문 문서 화면처럼 위장된 문서가 나타나고, 문서 확인을 위해 상단에 보이는 매크로 버튼 클릭을 유도한다.

만약 콘텐츠 사용 버튼을 클릭해 악성 매크로를 실행할 경우, 해커가 지정한 서버로 접속해 추가 명령을 수행한다.

해당 명령 제어서버와 통신이 이뤄지면 해킹조직은 감염된 PC의 각종 정보를 은밀히 탈취한다. 이번 공격은 악성 파일을 사용자 PC에 저장하지 않는 기법처럼 움직여 악성코드 감염 여부를 신속히 탐지하거나 식별하기 어려울 것으로 예상된다.

향후 공격자는 좀비 PC를 선별해 원격제어 등의 악성 파일을 추가로 설치할 가능성이 있어 기업과 기관은 피해 방지를 위해 각별히 주의해야한다.

문종현 이스트시큐리티 ESRC 센터장 이사는 “만약 이메일이나 SNS 메신저 등으로 전달받은 DOC 문서를 오픈할 때, 보안 경고 창이 나오면서 콘텐츠 사용을 유도할 경우 무심코 콘텐츠 사용 버튼을 눌러서는 절대 안 된다”고 말했다.

그러면서 “대북 분야에서 활동하는 여러 인사가 김수키 조직의 주요 APT 위협 대상이며, 특히 코로나19 바이러스 정국을 공격 키워드로 현혹하는 점도 명심해야 한다”고 덧붙였다.

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

![美 작은정부십자군 “저항 세력에 망치가 떨어질 것”[횡설수설/김승련]](https://dimg.donga.com/a/464/260/95/1/wps/NEWS/FEED/Donga_Home_News/130486648.1.thumb.jpg)

댓글 0