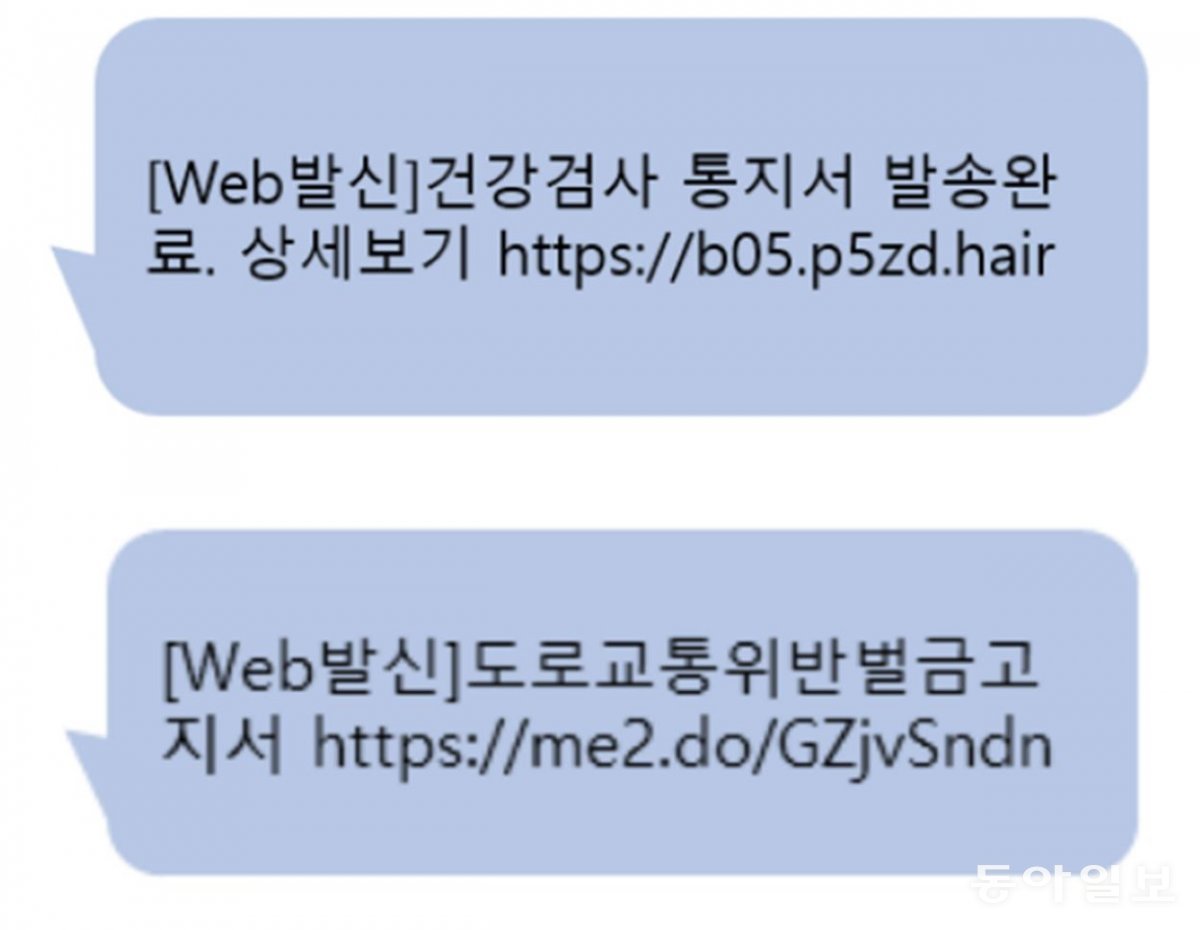

특히 최근에는 전화로 이뤄지는 보이스피싱뿐만 아니라 문자 메시지를 이용하는 스미싱(Smishing, SMS+Phishing, 사기 행각에 악용되는 문자 메시지)도 활개를 칩니다. 스미싱은 주로 부고나 청첩장, 택배 송장 확인, 각종 공공기관 및 금융기관 등을 사칭하며 악성 앱 설치로 연결되는 인터넷 주소(URL) 클릭을 유도합니다.

이런 악성 앱에 감염된 스마트폰은, 사기범이 마음대로 주무를 수 있는 ‘좀비폰’이 됩니다. 개인정보나 금융 정보 탈취 등의 큰 피해로 이어지니 주의해야 합니다.

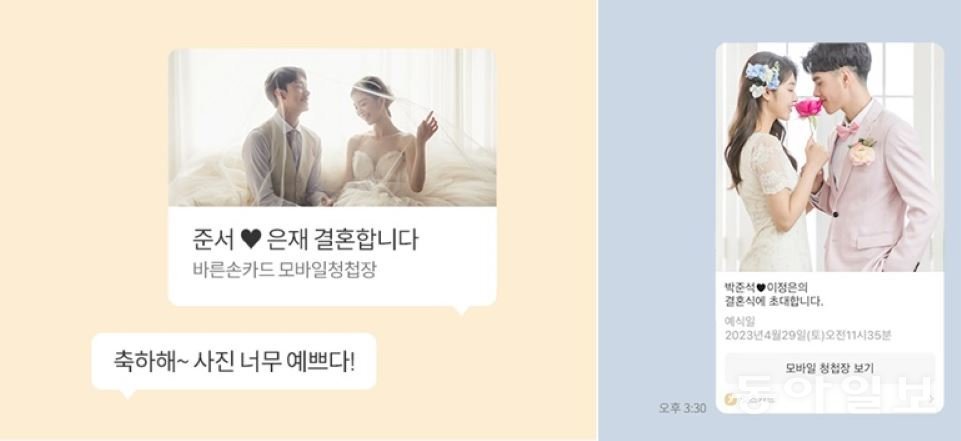

부고, 청첩장

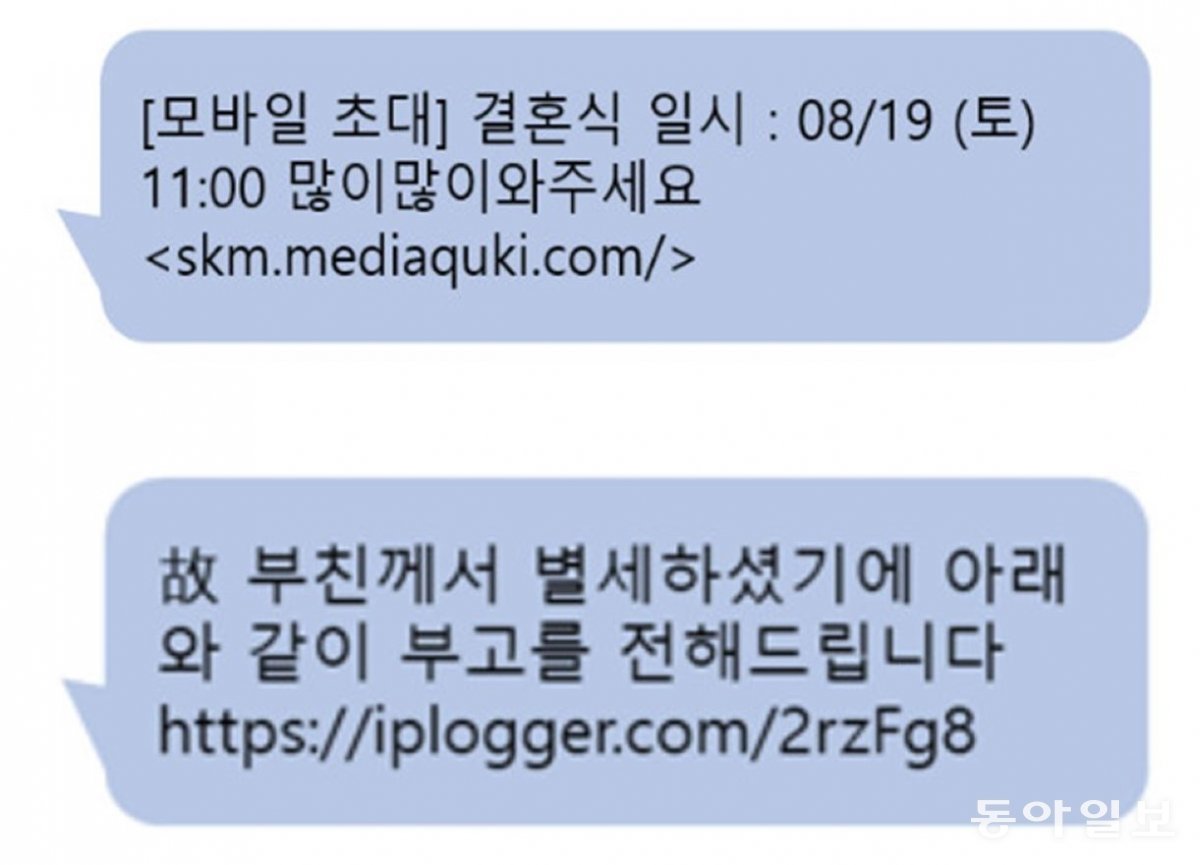

부고와 청첩장을 가장한 스미싱은 흔하게 접할 수 있는 유형입니다. 이런 문자는 사실 자세히 보면 부고나, 청첩장에 당연히 담겨야 할 필수적인 정보가 없는 경우가 대부분입니다.

예를 들어 정상적인 부고 문자라면 고인과 상주, 빈소, 발인 등 구체적 정보가 함께 담기기 마련입니다. 하지만 스미싱 문자의 경우 다짜고짜 ‘아버님이 별세하셨기에 알려드린다’며 URL 클릭을 유도합니다.

모바일 청첩장도 비슷합니다. 신랑신부 이름, 혼주 같은 기본적인 정보가 담겨 있지 않은 채 URL 클릭을 유도한다면 스미싱일 가능성이 매우 높습니다.

아무런 구체적 정보 없이 송년회, 동창회 등 모임에 초청한다며 URL을 첨부해 보내는 문자도 대부분 스미싱이니 주의해야 합니다.

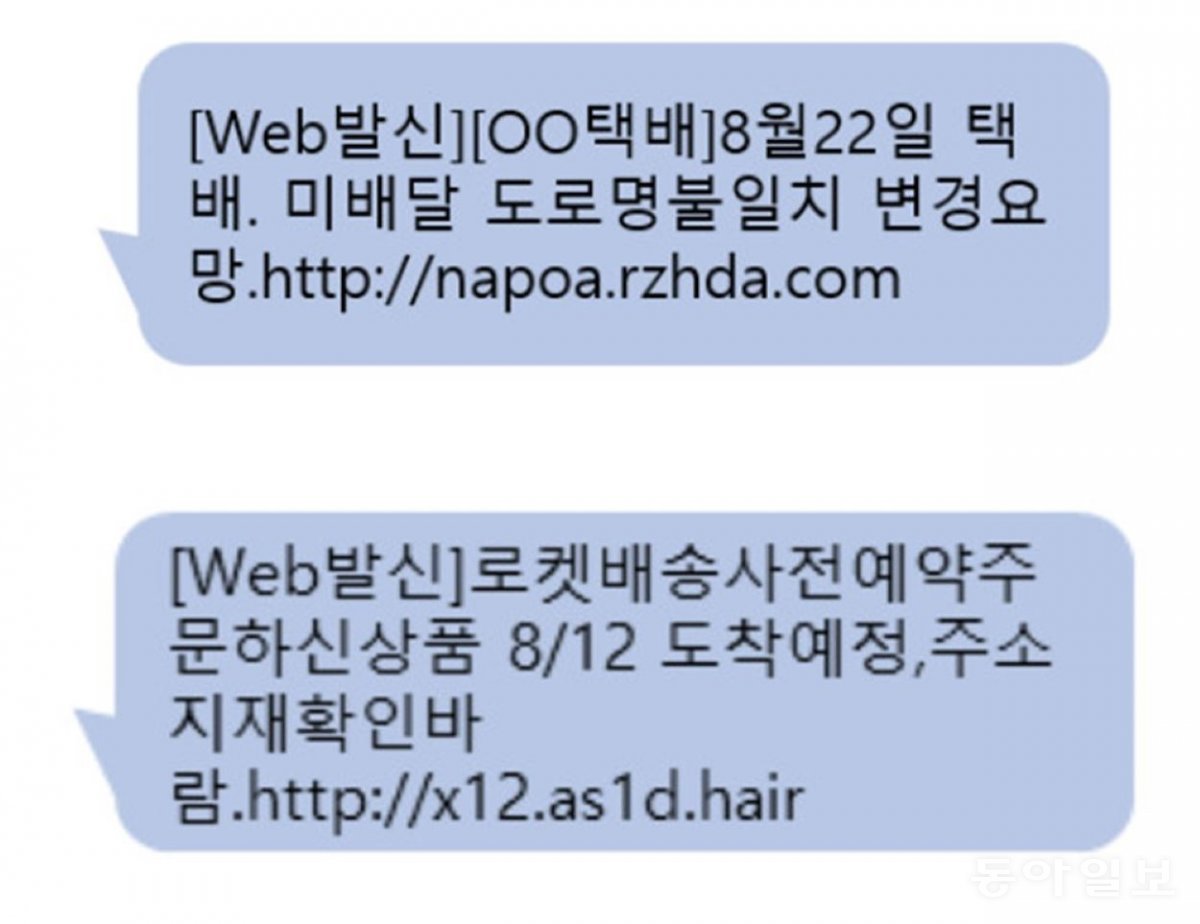

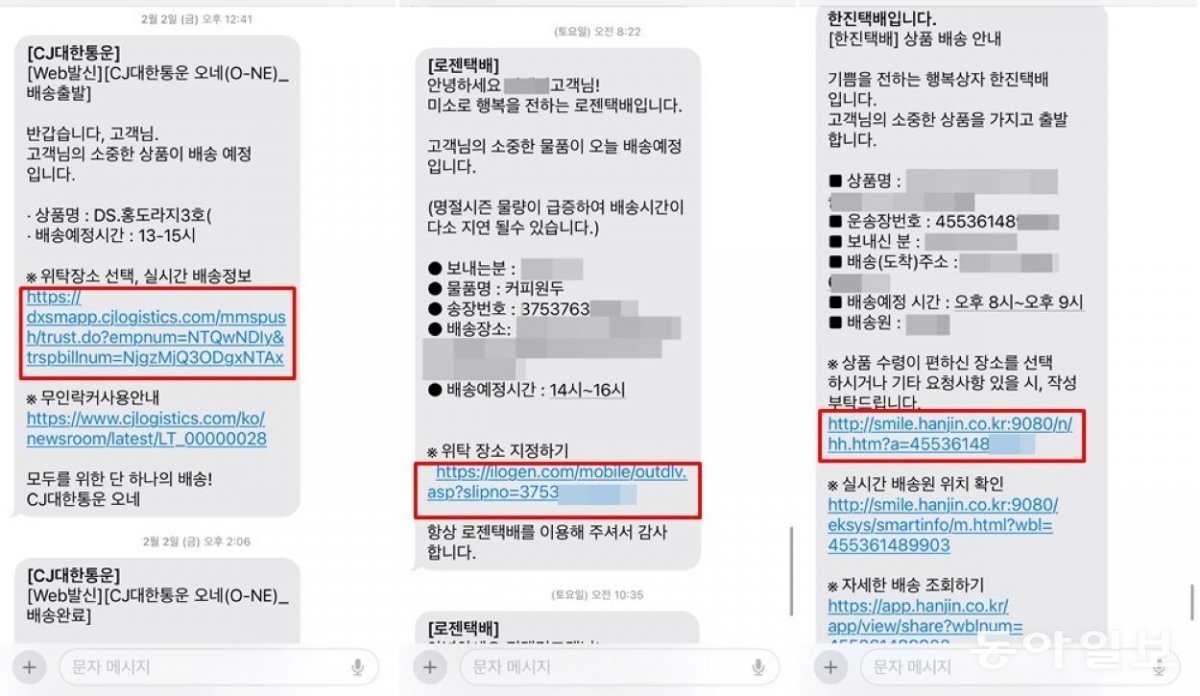

택배 문자

실제 택배사들도 부재 시 위탁 장소 선택이나, 실시간 배송 정보 안내를 위한 URL을 함께 보내곤 합니다. 이 때 택배사는 자사의 이름과 송장 번호 등이 그대로 포함돼 길이가 긴 URL을 씁니다. 반면, 스미싱은 무작위 알파벳 문자와 숫자로만 구성돼 길이가 짧은 URL을 주로 씁니다.

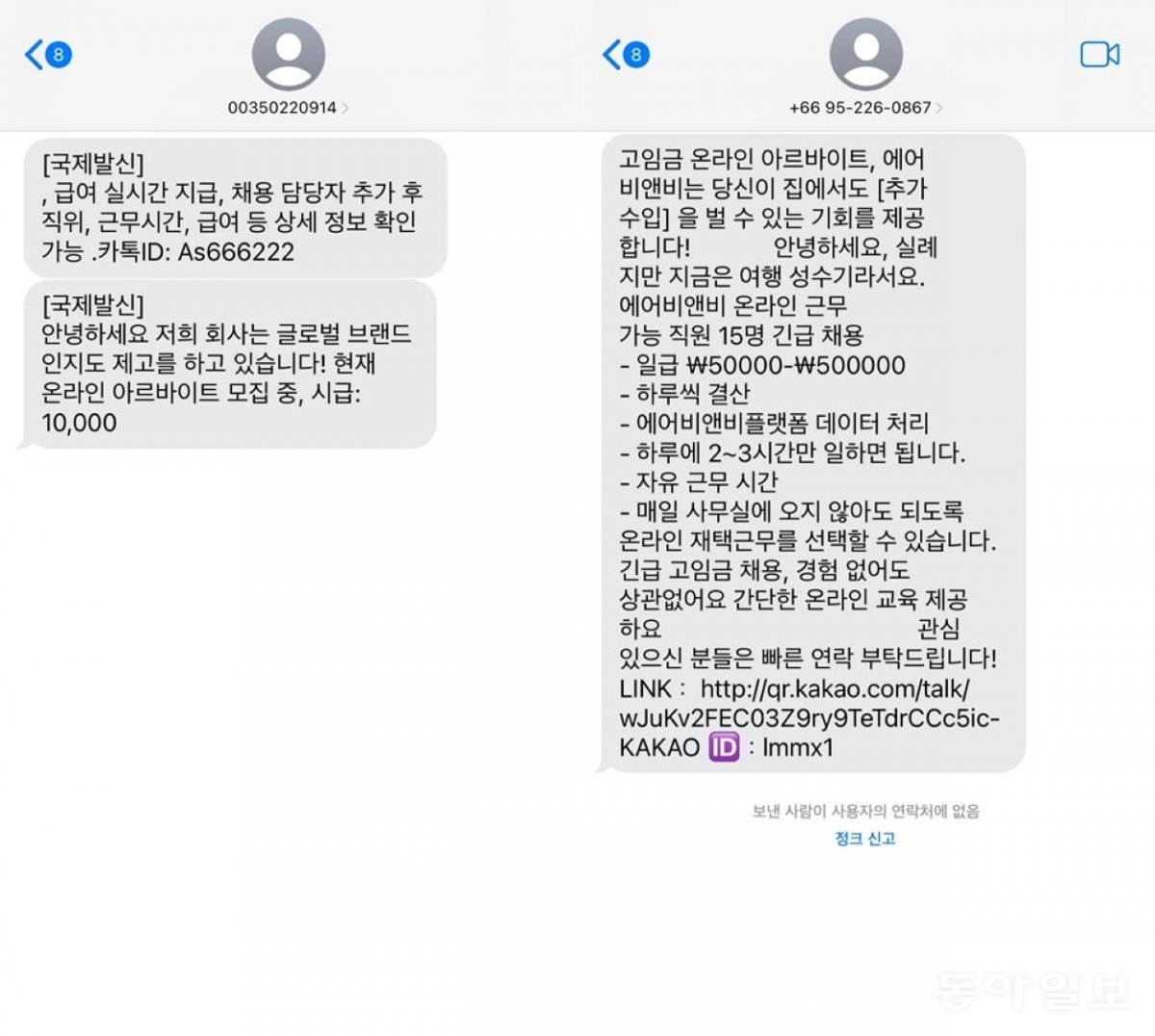

아르바이트·직원 구인 문자

정상적인 기업이 직원을 구한다며 불특정 다수에게 문자를 보내는 경우는 없으니, 이런 문자를 받았을 때 절대 대응하지 말고 무시해야 합니다. 자칫 잘못하면 대포통장 개설에 악용되거나 사기 일당의 수금책이 되어 범죄자로 전락할 수 있습니다.

각종 기관 사칭

이처럼 기관을 칭하며 오는 문자라면 해당 기관의 공식 번호나 공식 카카오톡 계정으로 온 게 맞는지 확인하도록 합시다. 개인번호나 인터넷 전화 번호, 001·003·006·007·009 등으로 시작하는 국제전화번호로 온 문자, 정체불명의 이용자가 보낸 카카오톡이라면 스미싱으로 보면 됩니다.

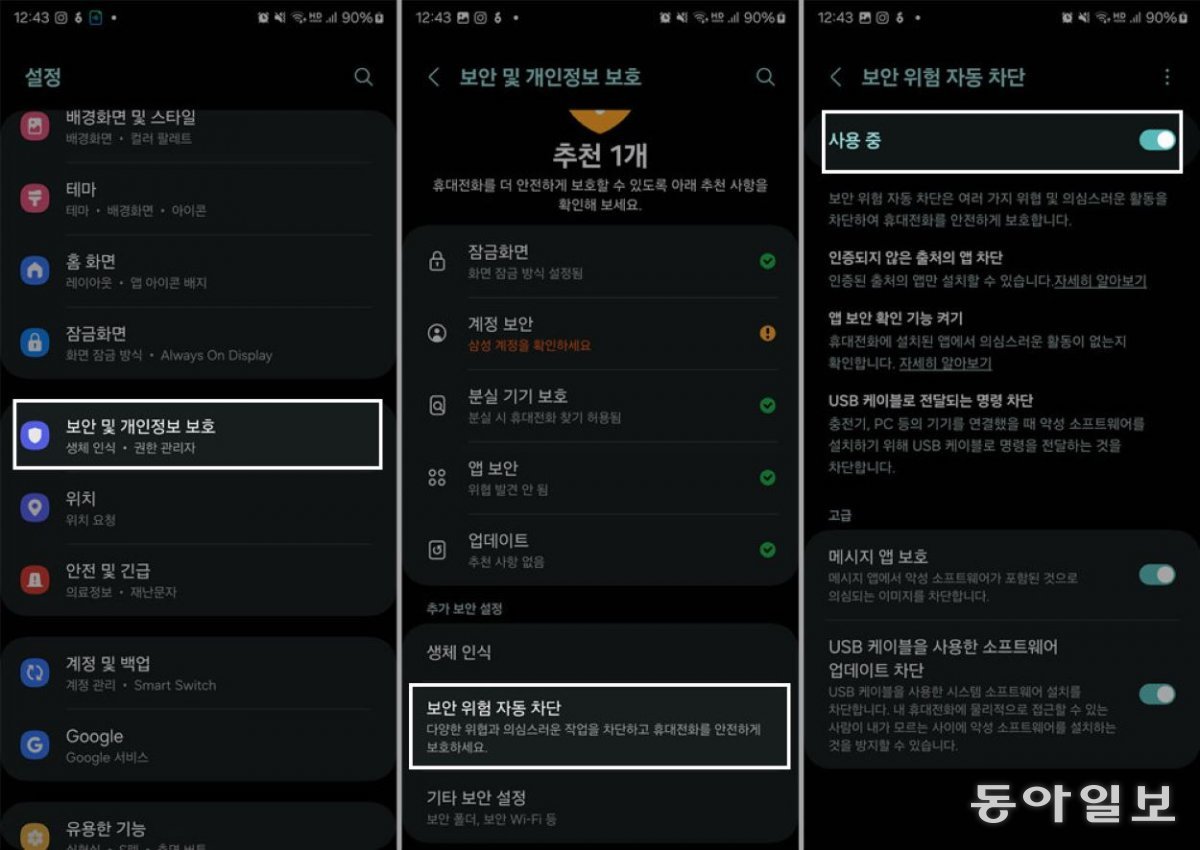

스마트폰 보안 설정으로 악성앱 설치 차단 해야

유형을 미리 알고 주의하는 것만으로는 한계가 있습니다. 지금까지보다 더 그럴싸한, 새로운 스미싱 사례가 언제 등장해도 이상하지 않기 때문입니다. 그래서 필요한 게 스마트폰 보안 설정 등의 예방 조치입니다. 스미싱은 주로 갤럭시를 비롯한 안드로이드 스마트폰을 노립니다. 공식 앱스토어를 통해서만 앱을 설치할 수 있는 아이폰과 달리, 안드로이드 스마트폰은 출처 불명의 앱도 설치 가능한 까닭입니다. 이 때문에 스미싱에 의한 악성 앱 피해를 예방하려면 ‘출처를 알 수 없는 앱 설치’를 차단해 두는 게 좋습니다.이럴땐 이렇게! >

구독

이런 구독물도 추천합니다!

-

김상운의 빽투더퓨처

구독

-

조영준의 게임인더스트리

구독

-

김지현의 정치언락

구독

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

![헷갈리는 버스전용 차로 만나면 이렇게![이럴땐 이렇게!]](https://dimg.donga.com/a/180/101/95/2/wps/NEWS/IMAGE/2024/03/03/123791950.1.jpg)

![‘올해의 작가상’ 개그맨 고명환 “죽을 뻔한 나를 구해준 비법은” [인생2막]](https://dimg.donga.com/a/464/260/95/1/wps/NEWS/FEED/Donga_Home_News/130681832.4.thumb.jpg)

댓글 0