정보사 군무원 구속기소

2017년 中갔다 체포된 뒤 포섭당해… 블랙요원 명단 등 軍기밀 30건

스마트폰 촬영-영외 반출해 유출… “이게 맞죠” 게임 채팅방서 확인도

“보안체계 구멍… 총체적 실패” 지적

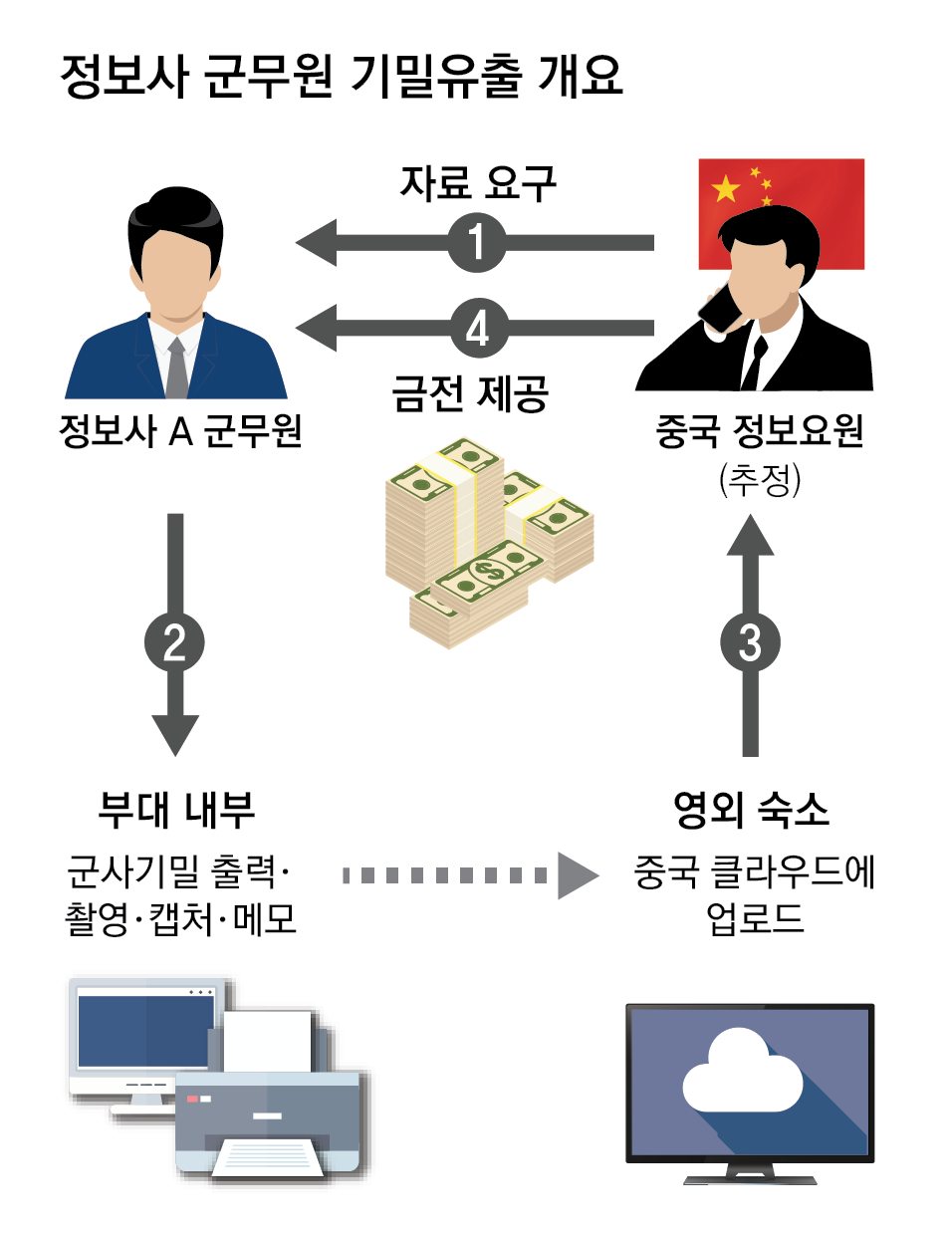

국군정보사령부 소속 군무원 A 씨(예비역 부사관)가 2017년 중국 정보요원(조선족)에게 포섭돼 7년간 기밀을 빼돌린 것으로 드러났다. 기밀을 건넨 대가론 1억6205만 원을 받았다. A 씨는 해외에서 신분을 숨기고 활동하는 우리 ‘블랙 요원’ 명단 등 2, 3급 군사기밀을 유출한 혐의로 구속 기소됐다.

A 씨는 2017년 중국에 입국한 직후 중국 정보당국에 체포돼 포섭당했다. 정부 소식통은 “이렇게 동선이 상대국에 노출된 자체가 ‘정보 실패’”라고 지적했다. 이후 A 씨는 기밀을 자신의 사무실에서 스마트폰으로 촬영하거나 캡처하고, 영외로 직접 반출까지 하는 등 7년 동안 대담한 유출 행위를 벌였지만 정보사는 중국 정보요원 최초 접촉 및 포섭 사실은 물론이고 유출 행위를 7년간 전혀 파악하지 못했다. 정보기관의 보안 체계가 곳곳에서 뻥 뚫린, 총체적 ‘보안 실패’라는 비판이 제기된다.

● 7년간 유출 확인된 기밀만 30건

A 씨는 귀국 후 이를 상부에 보고하지 않고 같은 해 11월부터 현금을 받고 정보사 내부의 군사기밀을 빼돌리기 시작했다. 이후 유출이 확인된 기밀만 문서 12건과 음성메시지 18건 등 총 30건으로 조사됐다. 여기엔 블랙 요원 명단 일부는 물론이고 정보사의 전반적 임무와 조직, 정보부대의 작전 계획과 방법 등도 포함됐다.

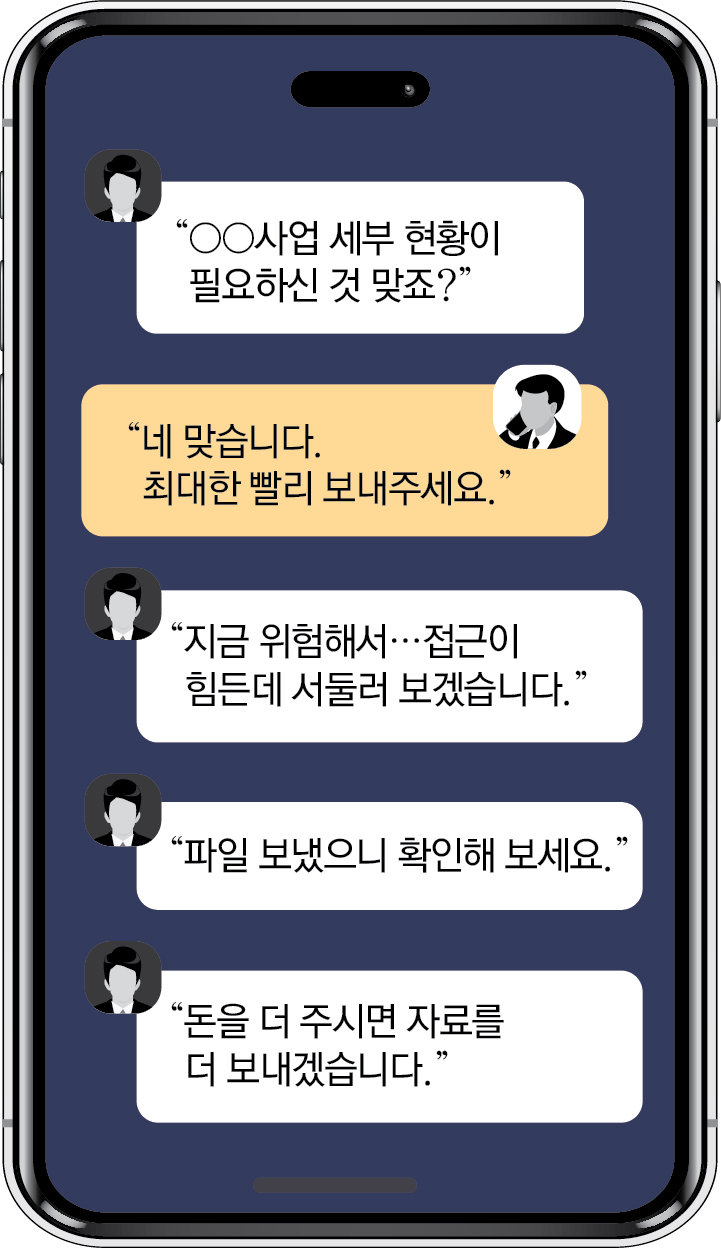

A 씨는 수집한 기밀을 부대 밖 개인 숙소로 반출한 뒤 분할 압축파일로 가공해 중국 인터넷 클라우드 서버에 올렸다. 파일별 비밀번호를 설정해 하나가 틀리면 전체 파일이 열리지 않도록 설계했다. 기밀을 올린 뒤엔 위챗 등 중국 소셜미디어 내 게임의 음성 대화를 활용해 이를 알리고, 비밀번호도 제공했다.

A 씨는 수사망을 피하려고 매번 다른 계정으로 클라우드에 접속했다. 또 파일별 설정한 비밀번호와 음성 대화 기록은 삭제했다. 군 검찰 관계자는 “A 씨는 40차례에 걸쳐 총 4억 원을 요구했다”면서 “실제론 지인의 차명계좌로 1억6205만 원을 받아 개인 용도로 사용했다”고 했다.

A 씨는 1990년대부터 부사관으로 정보사에서 근무하다가 2000년대 중반 군무원으로 전환됐다. 군 검찰은 A 씨가 정보 관련 예산 1600만 원을 횡령한 혐의도 포착해 수사 중이다.

● ‘뻥 뚫린’ 정보사 보안망… “총체적 보안 실패”

A 씨가 포섭되고 이후 7년 동안 정보를 유출한 과정 등에선 고도의 보안 및 기밀 유지가 필수인 정보사의 허술한 보안 체계도 여과 없이 노출됐다.

먼저 A 씨의 중국 입국 사실이 중국 정보당국에 사전 노출된 것 자체가 해외 공작이 첫 단추부터 실패한 것이란 지적이 나온다. A 씨가 장기간 비밀을 반출하거나 메모하고, 사진을 찍어 캡처해서 유출해도 정보사는 파악하지 못해 ‘보안 실패’를 자초했다.

A 씨는 화면 캡처 방식으로도 기밀을 빼돌렸다. 민간 기업에서도 흔히 보안용 캡처 방지 기술을 적용하는데 정보사에서 이런 방식으로 기밀이 누설됐다는 게 납득하기 힘들다는 비판도 제기된다.

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

댓글 0