‘구글 코리아 신규 앱 출시, 인터넷 향상 업데이트.’

충남 천안에 사는 직장인 김모 씨(43)는 지난달 초 이런 내용의 문자메시지를 받았다. 며칠 전 스마트폰을 바꿔 애플리케이션(앱)을 새로 내려받아야 하던 차에 잘됐다 싶었다. 빠른 속도로 인터넷을 이용하고 싶어 LTE폰으로 바꿨는데 인터넷 성능 향상 기능까지 있다니 더 혹했다. 메시지에 있던 인터넷 주소를 누르니 ‘설치하시겠습니까’라는 팝업창이 떴고 김 씨는 ‘확인’을 눌렀다. 김 씨가 ‘미끼’를 물었다는 소식은 곧바로 중국에 있던 이모 씨(24)에게 날아들었다. 이 씨는 컴퓨터 화면에 뜬 김 씨의 휴대전화번호와 이동통신사 정보를 동료 문모 씨(29)에게 보냈다. 문 씨는 미국 서버에 보유하고 있던 수백만 명의 개인정보 데이터베이스를 검색해 김 씨의 실명과 주민번호를 알아냈다.

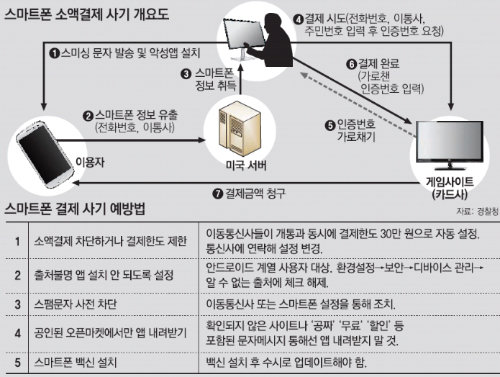

김 씨 명의로 스마트폰 결제를 하려 했던 이 씨 일당에겐 한 가지가 더 필요했다. 본인 확인을 위해 결제 전 휴대전화로 날아오는 여섯 자리 인증번호였다. 이들이 김 씨에게 문자메시지를 보낸 건 스마트폰 수신문자를 가로채는 기능을 하는 악성 앱을 설치하기 위해서였다. 이 앱은 이미 김 씨가 설치한 상태였다. 앱이 깔리면 인증번호 문자가 액정화면에 표시되지 않은 상태에서도 가로채는 게 가능하다. 결제 후 확인통보 문자도 김 씨는 볼 수 없다. 김 씨는 이들이 자신 명의로 결제해 25만 원을 빼간 사실을 얼마 뒤 요금명세서를 보고서야 알았다.

조사 결과 이 씨 일당이 인터넷 쇼핑몰 사이트를 해킹해 사이트 접속자의 컴퓨터에 악성코드가 설치되도록 조작하는 수법으로 수억 원을 빼돌린 혐의도 확인됐다. 이들은 악성코드에 감염된 228명의 컴퓨터에서 신용카드 결제정보를 빼낸 뒤 도용한 명의로 1006회에 걸쳐 2억2000만 원어치의 인터넷 게임 아이템을 결제했다.

경찰 관계자는 “악성코드에 감염되면 PC 내 은행 공인인증서와 안전결제 인증서뿐 아니라 키보드로 비밀번호를 입력한 내용까지 유출된다”며 “인터넷에서 신용카드로 결제할 때 인터넷뱅킹처럼 키보드 보안 시스템이 작동하도록 해야 하는데 카드사들이 뒷짐 지고 있다”고 지적했다.

이처럼 최근 스마트폰 사용자에게 문자를 보내 악성코드 또는 악성 앱을 설치하게 한 뒤 개인정보를 빼내는 스미싱(Smishing)이 기승을 부리면서 피해자가 속출하고 있다. 사기 여부를 웬만해선 분간하기 어렵도록 다양한 방법으로 ‘진화’한 사기 문자들이 무차별로 날아오는 탓에 ‘스마트폰 스트레스’를 토로하는 사람도 늘고 있다. 전문가들은 스마트폰 소액결제를 원천 차단하거나 결제 한도를 낮출 필요가 있다고 조언한다. 현재 이동통신사들은 가입자 의사를 묻지 않고 개통과 동시에 결제한도를 30만 원으로 자동 설정한다. 이 설정을 바꾸려면 가입자가 통신사에 요구해야 한다.

신광영 기자 neo@donga.com

▶ [채널A 영상]‘파밍’ ‘스미싱’만 알아도…당신의 돈은 안전한가

▶ [채널A 영상]악성코드 감염된 스마트폰, 돈 빼먹는 ‘좀비 폰’으로

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

댓글 0