기자 등 상대로 기밀 탈취 노려

北 정찰총국 산하 해커 소행인듯

북한 정부와 연계된 조직의 소행으로 추정되는 해킹 사건이 연이어 발견됐다. 정부기관을 사칭한 이메일을 보내 악성코드를 심은 문서파일을 열어보도록 유도하는 방식이어서 주의가 요구된다.

9일 보안업계에 따르면 북한 정찰총국 산하 해킹 그룹(킴수키)으로 추정되는 해커가 최근 통일부를 사칭해 통일부 출입 기자, 북한 연구단체 연구원 등에게 ‘2020년 북한이탈주민 정착지원 업무 우수자 추천의뢰’라는 제목의 이메일을 보냈다.

네이버 주소로 보낸 해당 메일에는 실제 통일부에서 근무하는 ○○○ 주무관이라는 이름과 연락처, 이메일 주소(○○○@unikorea.go.kr)를 표시해 마치 정부 관계자가 보낸 것처럼 위장했다.

얼마나 많은 인원이 해당 메일을 받거나 열어봤는지, 피해 규모가 얼마나 되는지는 아직 확인되지 않았다. 앞서 2019년 1월에도 북 해커가 통일부 기자단 등에게 이메일로 악성코드가 담긴 파일을 배포한 바 있어 이번 사건도 북한 측의 소행인 것으로 보안업계는 추정하고 있다.

보안업체 이스트시큐리티도 탈륨(킴수키를 달리 부르는 말), 금성 121 등 북한 연계 조직의 소행으로 추정되는 지능형지속위협(APT) 공격이 연이어 발견되고 있다고 9일 밝혔다.

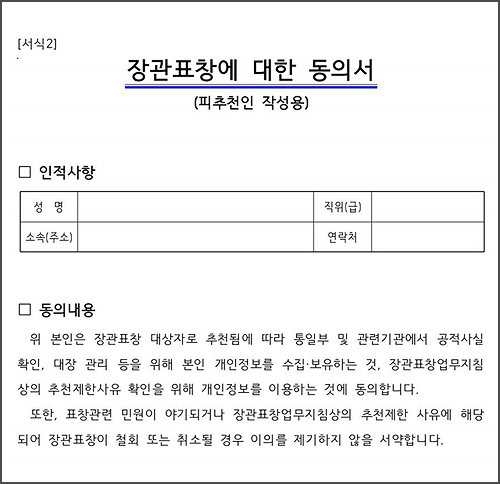

이스트시큐리티에 따르면 해커들은 최근 통일부, 강원 춘천시 등 정부기관을 사칭한 이메일을 보냈다. 통일부를 사칭한 메일은 정부 공식 문서처럼 정교하게 조작된 이미지 첫 장을 미리 보여주고, 하단에 해당 파일을 내려받을 수 있는 것처럼 링크를 삽입해 클릭을 유도했다.

기업을 대상으로 한 북한 측의 해킹 시도도 늘고 있다. 이달 초에는 현대자동차그룹 계열사가 이용하는 사내 인트라넷을 위장한 피싱 사이트를 개설했다가 폐쇄하기도 했다.

신무경 기자 yes@donga.com

-

- 좋아요

- 0개

-

- 슬퍼요

- 0개

-

- 화나요

- 0개

-

- 추천해요

- 개

댓글 0